Criptojacking, una nueva amenaza que consiste en insertar un código malicioso en los servidores web que visitamos asiduamente y ‘secuestrar’ parte de nuestro poder de computo (CPU y RAM) para minar de Criptomonedas y después venderlas al mejor postor.

1. El Origen de todo…

Desde la concepción de la primera moneda digital, el Bitcoin en el 2009, el ecosistema de las Criptomonedas ha crecido de manera exponencial. Basándose en una tecnología revolucionaria llamada ‘Blockchain’, permite que un libro contable o base de datos estén distribuidos en miles de ordenadores al mismo tiempo y protegidos por la Criptografía. Este diseño impide que puedan ser modificadon, manipulado o falsificado, perdurando a lo largo del tiempo y dotando de confianza al sistema. Los visionarios predicen que revolucionará muchos aspectos de nuestras vidas en pocos años eliminando intermediarios y ahorrando costes.

2. El nuevo Oro Digital y sus mineros digitales…

Para hacer uso de este nuevo sistema y permitir registrar transacciones en esa base de datos distribuida se necesita pagar un peaje «gas», también llamado ‘Token’, ficha o Criptomoneda. Es aquí donde comienza el interés de “los malos” para echar mano a nuestras monedas virtuales y donde nosotros tenemos que poner especial atención en defendernos, cibernéticamente hablando.

¿Pero de donde salen esas criptomonedas?

Para que este nuevo entorno funcione, correctamente, aparecen nuevas figuras llamadas ‘Mineros’ que son aquellos ordenadores con una gran capacidad de computo que procesan miles de operaciones matemáticas por segundo, operaciones que necesitan la criptografía para dotar de seguridad al sistema. Como incentivo por su trabajo, obtienen una recompensa en forma de moneda digital que puede ser intercambiada por dinero real en las casas de cambio, denominadas ‘Exchangers’.

3. ¿En qué consiste Criptojacking?

Ante la aparición de nuevos modelos de negocio, aparecen nuevas formas de obtener dinero ilícitamente. Este es el caso de una nueva amenaza conocida como Criptojacking que está inundando Internet con miles de sitios web infectados con dicha técnica. La metodología consiste en insertar código malicioso en los servidores web que visitamos asiduamente y “secuestrar” parte de nuestro poder de computo (CPU y RAM) para minar criptomonedas y después venderlas al mejor postor. El paralelismo sería que nos utilizan como ‘mineros’ trabajando para que otros se enriquezcan.

Han sido numerosas las webs infectadas y teoricamente ya corregidas como: Blackberry, Servicio Nacional de Salud del Reino Unido (NHS), el sistema judicial de los Estados unidos, publicidad dentro de Youtube, experimentos en sitios de descarga P2P, como The Pirate Bay, y así hasta 4.000 webs contabilizadas por algunos medios.

Su evolución es tal que esto ha supuesto uno de los principales focos de atención de fabricantes de antivirus y empresas dedicadas a la seguridad como: Checkpoint con su NGTP (Next Generation Threat Prevention) o Fortinet.

4. ¿Cómo identificar Criptojacking?

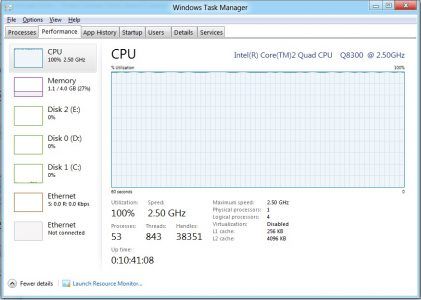

Un usuario que navegue por una web infectada notaría que el equipo CPU trabaja más lento de lo normal. Esto es debido porque la CPU se encuentra ocupada en realizar operaciones matemáticas en pos de la minería de criptomonedas. Puede identificarlo fácilmente acudiendo al administrador de tareas de Windows:

Una de la criptomonedas más populares es Monero (XMR). Cuyo valor actual a fecha de redacción de este artículo es de unos 135.72$ Dólares americanos. Entre muchas de las características comunes a todas las criptos (descentralización, seguridad, velocidad de transferencias, etc), la principal característica es la de la privacidad, haciendo que sea prácticamente imposible detectar quien es el poseedor del monedero electrónico al que van todas esas monedas minadas. Evidentemente a nadie le gustaría que le robasen parte de sus recursos para enriquecer a un tercero, en especial sin la autorización del usuario.

Si quieres saber más sobre Criptojacking, cuestiones tales como: ¿si estarías dispuesto a dejar de ver la molesta publicidad en nuestros navegadores?, el análisis de la situación actual y algunos consejos en cuestión de seguridad en equipos de trabajo, ¡no te pierdas la segunda parte!