INTRODUCCIÓN

Es muy frecuente que necesitemos conectarnos a la oficina para teletrabajar y terminar esos informes pendientes que nos tienen preocupados por su fecha de entrega o ese proyecto que se nos resiste y estamos a punto de finalizar. Tan solo tenemos que escribir en nuestro terminal mstsc.exe y añadir la IP pública de nuestra oficina. ¡Voilà! Estamos dentro de nuestro ordenador de la empresa y con nuestras ‘seguras’ credenciales iniciamos sesión y nos ponemos a trabajar…

Hasta aquí todo bien, los servicios de Escritorio Remoto han sido desarrollados para realizar muy bien esta misión, pero no están exentos de problemas y efectos colaterales que debemos conocer.

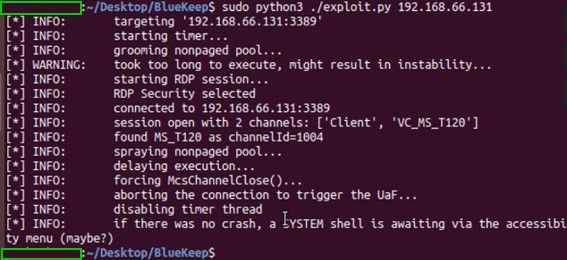

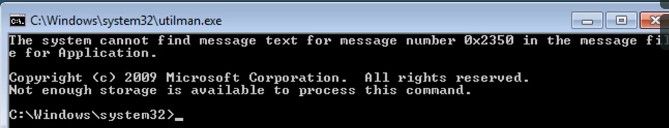

A fecha de la publicación de este artículo, existen aproximadamente la friolera de 25 vulnerabilidades conocidas sobre esta aplicación. La última es la conocida como BlueKeep (CVE-2019-0708). Tan solo ejecutando un pequeño programa en el lenguaje de programación Python podemos colarnos en un equipo sin actualizar y tener una línea de comandos (SHELL) a nuestra disposición.

Llegados a este punto ya es solo cuestión de imaginación: Podemos apagar el equipo, formatear el disco duro o descargarnos por FTP alguna herramienta maliciosa para espiarnos.

UN EJEMPLO REAL

Sin ir más lejos, y como prueba fehaciente de que el riesgo existe y es real, en el último año, desde nuestra área de soporte hemos atendido varios casos de intrusión a clientes que tenían el puerto TCP 3389 abierto al mundo. Aprovechando esto, los atacantes han utilizado alguna de estas vulnerabilidades antes comentadas para entrar en los sistemas del cliente, ejecutar un Cryptolocker (software malicioso que cifra todos los archivos y solicita un rescate). Sin la contraseña de descifrado, NO podremos recuperar nuestros datos. Como consecuencia, el impacto en una empresa puede ser total (tiendas que no pueden vender sus productos, pérdida de datos de contabilidad de los últimos años o fuga de información critica de la empresa).

No se trata de dar ideas, sino de saber qué consecuencias puede tener el desconocimiento del estado de nuestro sistemas.

¿Aún así no estas convencido de su criticidad?

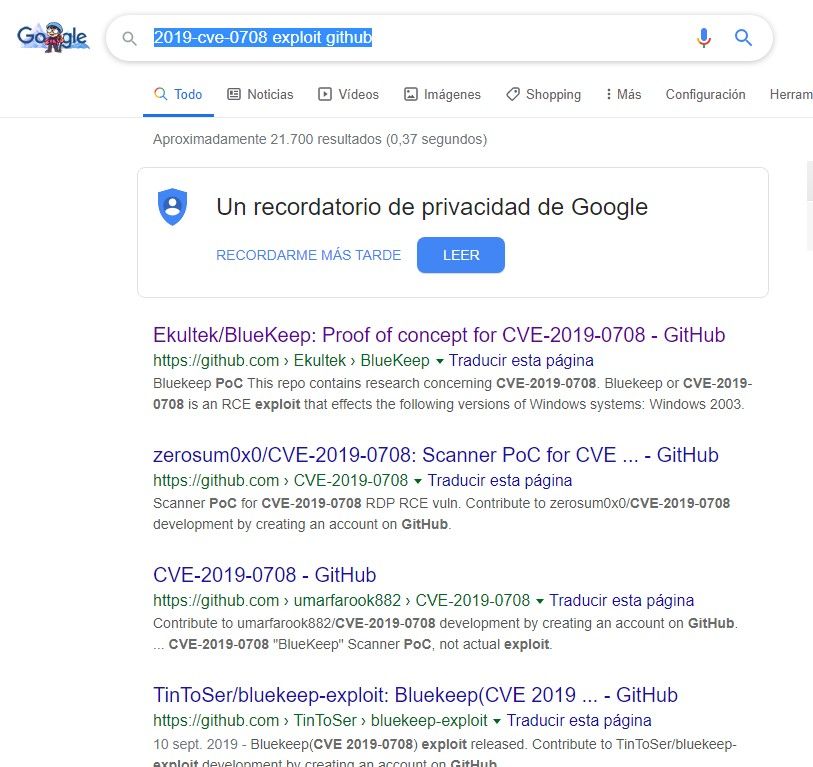

Pruébalo tú mismo, tan solo escribe en Google ‘2019-cve-0708 exploit github‘ y te saldrán cientos de artículos y enlaces al código fuente de muchas herramientas que aprovechan este fallo de seguridad. Un joven de 14 años con un poco de conocimiento en Python y algo de curiosidad es capaz de hacerlo fácilmente si no estás protegido.

CÓMO PROTEGERNOS

- TÉCNICAS BÁSICAS

Como en otras ocasiones, las medidas de precaución son comunes en todas las áreas del mundo de la seguridad informática. Las tareas más sencillas para llevar a cabo serían las siguientes:

- Sentido común.

- Sistemas operativos actualizados.

- Antivirus profesional y actualizado.

- Programas y parches de seguridad de dichos programas actualizados.

Al igual que nuestro coche requiere de un mantenimiento básico (cambio de aceites, filtros, ruedas…) los sistemas informáticos necesitan también de atención. En nuestro caso, la dinámica y velocidad de cambio en el mundo de la informática obligan a una continua observación del estado de nuestros sistemas, es inexorable.

Todo esto está muy bien, pero en este caso particular necesitamos algo más… A día de hoy existen muchas técnicas alternativas que nos permiten conectarnos con un nivel de seguridad adicional.

- CIERRE DE PUERTOS UTILIZANDO UN FIREWALL

No debemos exponer los puertos de comunicación de escritorio remoto al mundo. Existen cientos de robots y butnets testeando puertos y probando contraseñas por la fuerza bruta, entre otras cosas… Abrir el puerto TCP 3389 es una temeridad a día de hoy, no solo por las vulnerabilidades actuales, sino también por las del 0 Day, que es posible que se hayan descubierto y que no se han publicado al mundo. Éstas son las más peligrosas.

Una buena técnica es usar un router con capacidades de firewall y que filtre solo las direcciones IP de origen autorizadas a conectarse por Escritorio Remoto. Como último recurso también podríamos filtrar dicha IP en el firewall de Windows.

- VPN (RED PRIVADA VIRTUAL)

Mediante un router/firewall con capacidades de VPN podemos conectarnos previamente a los recursos de nuestra empresa. Una vez establecido este túnel seguro y cifrado con nuestra oficina podemos lanzar las conexiones de Escritorio Remoto tranquilamente desde una IP conocida.

Los costes de los routers que soportan estas funciones han bajado muchísimo y el precio ya no es una excusa para su implantación.

- DESACTIVAR EL SERVICIO RDP

Ni que decir tiene que, si realmente no necesitamos este servicio en nuestros equipos, debería estar deshabilitado para evitar ninguna conexión no deseada. Podríamos incluso evitar que algún equipo infectado en nuestra red pudiera conectarse a nuestro equipo.

- UTILIZAR MAQUINARIA PESADA (FIREWALL DE NUEVA GENERACIÓN)

De una manera muy resumida, los firewall de nueva generación van más allá de la ‘observación’ de puertos y direcciones IP. Se fijan en un nivel más alto del modelo OSI, las capas de sesión, presentación y aplicación, para observar comportamientos anómalos. Dado que utilizan servicios de suscripción, siempre están al día de las vulnerabilidades encontradas y aplican bloqueos automáticamente cuando detectan conexiones desde el exterior aunque nuestro sistema operativo no esté parcheado.

Conceptos como IPS, SandBox o IDS son manejados por fabricantes de alto nivel en el mundo de la seguridad informática como Checkpoint, Palo Alto o Fortigate y nos ayudarán a mitigar los fallos de seguridad y proporcionarnos algo más de tranquilidad.

Como conclusión, lo más aconsejable es utilizar hábitos y técnicas de protección acordes a los sistemas que queremos proteger. A día de hoy existen routers con capacidades de firewall muy asequibles, o servicios como el que ofrece Grupo Trevenque (GT-Net) donde podemos delegar un poquito más el apartado técnico y enfocarnos mucho más en nuestras funciones dentro de la organización.

REFERENCIAS

https://research.checkpoint.com/reverse-rdp-attack-code-execution-on-rdp-clients/

¿Tiene riesgos para la persona (dispositivo) que se conecta a la red? Quiero decir, el trabajador en este caso que se conecta desde el pc de su casa al escritorio remoto de la empresa.

Hola, respondiendo a tu pregunta, desde mi punto de vista sí existe cierto riesgo para el pc que se conecta al servidor. Un ejemplo sencillo. Si un servidor fuese vulnerable y estuviese comprometido con un troyano o virus, éste podría hacer fácilmente cambios en cualquier aplicación típica como Excel, Word, el ERP de la empresa, en definitiva cualquier archivo .exe . El usuario al conectarse en remoto, si tuviese mapeada la unidad de disco de su PC de casa, el virus podría acceder y cifrar, borrar o comprometer también archivos locales.

Aunque la probabilidad sea algo baja, el principal problema es que un servidor comprometido seguramente está siendo utilizado para cifrar archivos locales solicitando un rescate, atacando a otras máquinas de internet, recopilando información silenciosamente como usuarios y contraseñas, y ese sí es un problema mucho más importante.

Espero haberte aclarado tus dudas.

Un saludo